Aujourd’hui, les cyberattaques n’épargnent plus aucun secteur ni aucun type de structure. Face à leur recrudescence, il faut mettre en place une stratégie de sécurité renforcée, mais aussi faire preuve de réactivité pour les bloquer avant qu’elles ne puissent provoquer des dégâts. Pour y parvenir, vous pouvez opter pour le SIEM Azure Sentinel, car cette solution apporte de nombreux avantages.

Azure Sentinel est une application de type SIEM (« Security Information and Event Management ») et SOAR (« Security Orchestrated Automated Response ») éditée par Microsoft. Elle sert à gérer l’information et les événements liés à la sécurité. Elle permet également d’automatiser les réponses. Azure Sentinel facilite la collecte de données de sécurité, que ce soit pour les environnements cloud ou locaux, leur tri et leur analyse. Mais surtout, la solution vous permet de réagir très rapidement aux menaces et de prendre les dispositions nécessaires pour protéger votre SI, via les fonctionnalités d’investigation.

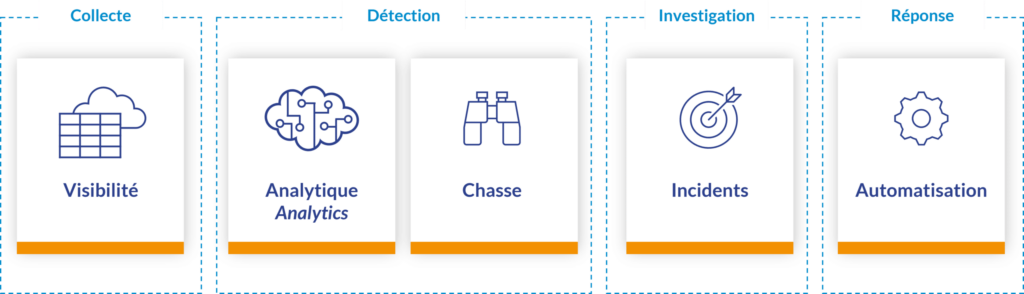

Le principe est simple. Les informations liées à la sécurité sont récupérées, analysées, présentées de manière lisible dans des tableaux de bord. Grâce à une très bonne visibilité, il vous est plus facile d’investiguer et d’agir si une menace réelle est identifiée. L’outil vous permet également de mettre des mesures de protection automatiques. Voici plus concrètement comment Azure Sentinel fonctionne :

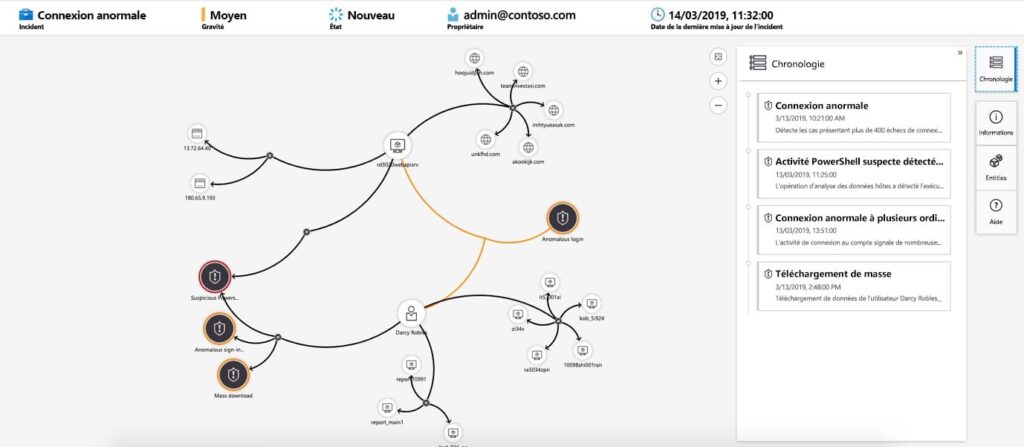

Grâce à cela, vous pouvez déterminer quelles entités ont été touchées par l’alerte et si elles-mêmes sont concernées par d’autres incidents. Avec l’analyse comportementale délivrée par Azure Sentinel, vous identifiez les causes ainsi que l’étendue en quelques clics pour agir très rapidement.

Azure Sentinel se distingue des autres SIEM pour différentes raisons. Tout d’abord parce que ce n’est pas qu’un SIEM, mais également un SOAR. Il intègre donc un système de réponse aux incidents. Ensuite, il inclut une bibliothèque de connecteurs vers les autres systèmes et est parfaitement intégré avec toutes les solutions Microsoft 365. En outre, il offre des interfaces et des processus d’investigation très visuels, ce qui fait gagner un temps considérable lors de l’analyse.

Grâce à l’intelligence artificielle, le système est capable de faire de la corrélation d’événements et de détecter des menaces qui ne pourraient pas être identifiées par un opérateur humain. Elle possède une forte intégration avec toutes les briques de sécurité Microsoft (Office 365 ATP, Defender ATP…), mais également avec celles d’éditeurs tiers. Elle peut même s’intégrer avec d’autres SIEM. Azure Sentinel va se servir de l’agrégation des logs de toutes ces briques pour « apprendre » et devenir de plus en plus performant. Azure Sentinel devenant un point central, vous agissez plus rapidement et plus finement contre les cyberattaques.

En outre, Azure Sentinel est facile à mettre en place et à utiliser. En effet, la solution inclut de base tout l’outillage nécessaire (connecteurs, requêtes, tableaux de bord…). Enfin, puisque c’est une solution native cloud, elle n’engendre pas de coûts de configuration et de maintenance. Vous ne payez que l’usage. A ce sujet, notez que la gestion des logs et l’analyse pour Office 365 sont gratuites pour une durée de rétention inférieure à 90 jours (il suffit d’avoir une souscription Azure).

Ainsi, Microsoft Azure Sentinel augmente votre réactivité face aux cyberattaques, tout en restant facile à utiliser. Ce sont de bonnes raisons de le déployer dès maintenant…

Collaboratif & usages

Sécurité

Entreprises

Copilot

Microsoft 365

Découvrez Copilot Chat : l'assistant IA gratuit qui révolutionne votre productivité

Collaboratif & usages

Poste de travail

Sécurité

Santé

Microsoft 365

Transformation numérique des GHT : l'importance de la convergence

Actualités Empower

Collaboratif & usages

Santé

Microsoft 365

Teams

SantExpo 2025 : L'Intelligence Artificielle au service des établissements hospitaliers

Collaboratif & usages

Collectivités

Microsoft 365

Teams

Microsoft 365 pour les Collectivités : Retour d'Expérience de Châteauroux Métropole

Do you have a question or a project?