Cybersécurité et PME, un sujet qui revient souvent sur la table des dirigeant·es d’entreprise. La cybersécurité occupe aujourd’hui une place cruciale au sein des organisations, qui voient le nombre d’attaque se multiplier et leurs cibles se diversifier : les PME ne sont bien entendu pas épargnées, comme le montrent les dernières statistiques.

Lors de notre dernier webinar « Comment sécuriser votre système d’information avec Microsoft Defender for Business », notre expert Antoine Loreau, consultant avant-vente, et Julien Guellec, architecte cybersécurité chez Microsoft, ont notamment analysé les risques de cyberattaques qui pèsent sur les entreprises et les conséquences pour ces dernières.

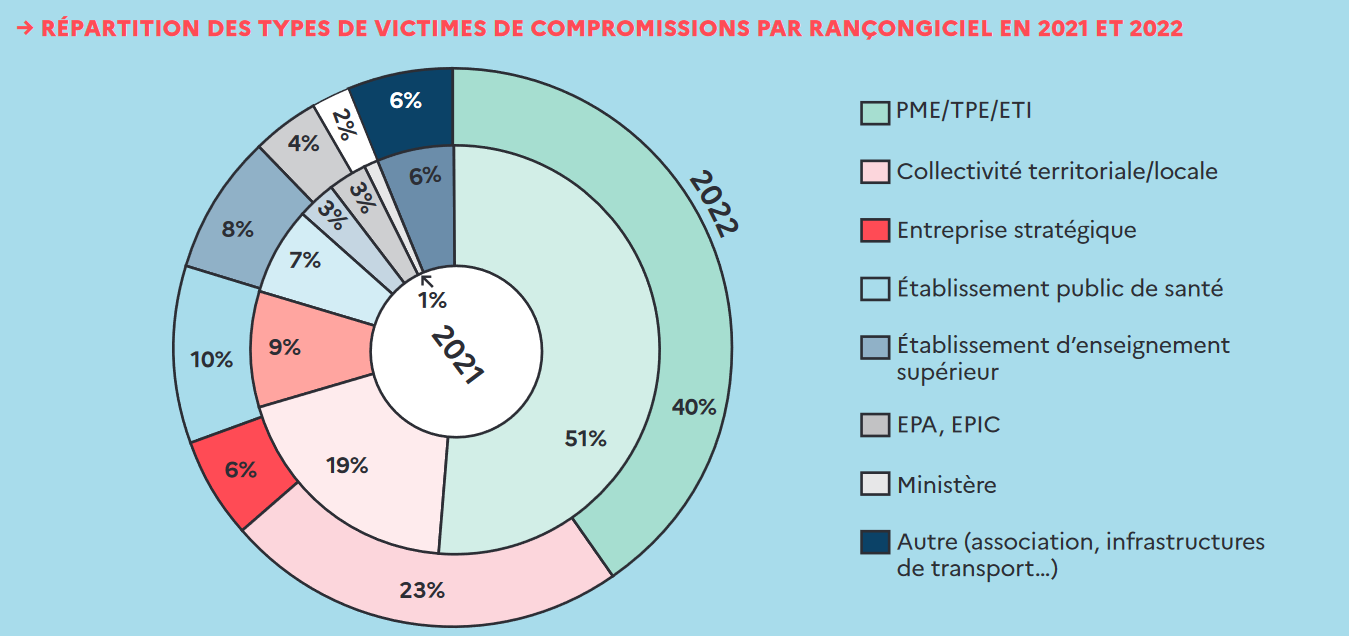

Les cybermenaces sont restées fortes contre les organisations en 2022 et ont particulièrement touché les TPE, PME et ETI. Selon les chiffres de l’ANSSI (Agence nationale de la sécurité des systèmes d’information), « 40 % des rançongiciels traités ou rapportés à l’ANSSI en 2022 » concernaient ces types de structures, 23% les collectivités territoriales et 10% pour les établissements publics de santé.

Même si l’ANSSI constate une baisse du nombre d’intrusions avérées en 2022 (831 contre 1082 en 2021), l’agence note toutefois dans son Panorama de la cybermenace 2022, qu’il serait erroné de conclure à une baisse globale du niveau de cybermenace. Les cybercriminel·les se déportent en réalité sur les entités les moins bien protégées.

À noter, ces chiffres ne concernent que les attaques signalées à l’ANSSI et ne sauraient refléter l’ensemble des cas rencontrés par les organisations en France. Enfin, les attaques par rançongiciel ont connu un regain d’activité à partir de septembre 2022, augurant ainsi une année 2023 sous le signe du renforcement de la sécurisation des systèmes d’information pour les organisations.

Une première étape pour sécuriser son système d’informatique est tout d’abord de comprendre ce qu’est la cybersécurité et les pans du SI qu’elle concerne, ainsi que tous les autres facteurs externes.

Microsoft définit la cybersécurité comme « la protection de [ses] informations numériques, appareils et ressources ». Il s’agit ainsi de protéger :

La cybersécurité repose également sur trois piliers essentiels :

Microsoft offre également une autre définition, qui s’attache cette fois-ci à se focaliser sur les mesures que les entreprises peuvent déployer pour assurer la protection de leur système d’information :

« La cybersécurité est un ensemble de processus, de meilleures pratiques et de solutions technologiques qui contribuent à protéger vos systèmes critiques et votre réseau contre les attaques numériques. »

Qu’est-ce que la cybersécurité ?,Microsoft

Au-delà de la définition de base de la cybersécurité, ce sont de nombreux autres concepts qui viennent souvent et malheureusement semer le trouble au sein des DSI. Une enquête de Kaspersky parue en janvier 2023 sur les obstacles linguistiques en matière de cybersécurité donne à voir des chiffres à la fois compréhensibles et inquiétants :

« 38 % de toutes les personnes interrogées, et 44 % des Français, ont déclaré que les termes de base de la cybersécurité (malware, phishing et ransomware) sont confus à leurs yeux. Les termes un peu plus techniques tels que “Exploits Zero Day” et “Suricata rules” ont suscité des niveaux de confusion similaires, avec 39 % des personnes interrogées, et près d’un dirigeant français sur deux, affirmant ne pas pleinement comprendre ces termes. »

Cette étude montre ainsi que le jargon de la cybersécurité, très anglicisé, fait partie des freins à la priorisation de la cybersécurité, notamment dans les réunions de conseils d’administration des grands groupes, quand bien même 99% des cadres dirigeant·es sont au fait des menaces qui pèsent sur leur entreprise.

Difficile alors de prendre les mesures qui s’imposent quand la compréhension-même du sujet pose un problème.

On ne peut ainsi que penser à cette phrase de Guillaume Poupart, ancien directeur général de l’ANSSI :

« Il faut rendre la sécurité numérique sexy, c’est-à-dire compréhensible et mettre dans la tête de nos dirigeants que ce n’est pas un mal nécessaire mais absolument indispensable pour le développement de l’entreprise »

Si la cybersécurité pose autant problème aux décisionnaires, c’est aussi qu’elle a bien évolué ces dernières années. Tandis qu’avant la stratégie traditionnelle pour protéger son SI consistait à en empêcher à tout prix l’accès en érigeant ses outils de sécurité autour de son système d’information, à la manière d’un château-fort, c’est avec un nouveau paradigme que les organisations doivent aujourd’hui composer, comme l’explique notre consultant avant-vente sécurité, Antoine Loreau :

« Avant, vous construisiez des douves de plus en plus profondes, vous mettiez des murs de plus en plus hauts. Tout ce qu’il y a à l’intérieur de votre château, c’est votre système d’information ou vos datacenters, vos réseaux, vos collaborateurs, vos équipements. Ce n’est pas parce que j’ai mon réseau, mes applicatifs qui sont sécurisés, qu’il faut cependant oublier les appareils mobiles et systèmes électroniques qui pourraient être assez associés à ce système d’information. Il s’agit en réalité d’un écosystème global au sein d’une organisation, qui comprend à la fois sur des choses que vous, en tant que DSI, maîtrisez pleinement, comme vos données internes, mais également tous les systèmes et toutes les personnes qui pourraient graviter autour de cet écosystème. Le nouveau paradigme que l’on doit apprendre aujourd’hui, c’est que toutes les organisations vont ou se sont déjà fait attaquer et qu’il est impossible de parer à l’ensemble des attaques. »

Ce nouveau paradigme induit alors une nouvelle stratégie de cybersécurité fondée sur le risque et dont le but est d’atténuer au maximum le risque : le Zero Trust ou Confiance Zéro. Il s’agit donc pour les organisations et notamment les PME, tout d’abord, d’accepter la brèche et le fait d’être à un moment donné attaquées ; il s’agit ensuite de déployer les outils de cybersécurité nécessaires afin d’atténuer les fuites de données possibles ou encore de réduire le temps de détection d’une attaque. L’idée est donc, de consolider l’intégralité de la sécurité du système d’information de l’entreprise.

Si le paradigme évolue, c’est notamment parce que les méthodes d’attaque se sont aussi sophistiquées. En constante évolution, le panel des menaces en matière de cybersécurité utilisées par les cybercriminel·les s’est élargi : les attaques par hameçonnage, les logiciels malveillants avancés, les ransomwares, les attaques par déni de service distribué (DDoS), l’exploitation de vulnérabilités logicielles, le ciblage d’équipements périphériques ou de solutions de virtualisation, sont autant de types d’attaque qui continuent de percer les défenses des entreprises.

Un autre paramètre qui est venu également induire le changement de paradigme précédemment décrit, c’est la complexification des infrastructures. L’avènement du cloud et les partenariats transverses entre les organisations sont venus créer de nouvelles surfaces d’attaque exploitables par les cybercriminel·les.

Enfin, une nouvelle venue fait aussi bouger les lignes : l’intelligence artificielle. Si elle a su trouver sa place dans les outils de cybersécurité ultraperformant comme le SIEM Azure Sentinel, sa démocratisation a toutefois permis de doper les capacités des cyberattaquant·es : recherche et exploitation de failles de sécurité, recoupement d’informations personnelles pour retrouver des mots de passe, conception de rançongiciels (ransomwares) ou encore de deepfakes.

Les objectifs des cyberattaquant·es restent plus ou moins les mêmes au fil des ans :

Enfin, une conséquence, cette fois-ci secondaire, est la réputation de l’entreprise qui a été attaquée. Les client·es d’une entreprise qui a subi une fuite de données seront plus susceptibles de se tourner vers d’autres prestataires, par manque de confiance. Couplée à la période d’inactivité ou d’activité réduite induite par la cyberattaque, cette crise de confiance qui pourra durer plus ou moins longtemps en fonction de la stratégie de l’entreprise et générera ainsi un manque à gagner pour une entreprise déjà affaiblie.

Collaboratif & usages

Sécurité

Entreprises

Copilot

Microsoft 365

Découvrez Copilot Chat : l'assistant IA gratuit qui révolutionne votre productivité

Collaboratif & usages

Poste de travail

Sécurité

Santé

Microsoft 365

Transformation numérique des GHT : l'importance de la convergence

Actualités Empower

Collaboratif & usages

Santé

Microsoft 365

Teams

SantExpo 2025 : L'Intelligence Artificielle au service des établissements hospitaliers

Collaboratif & usages

Collectivités

Microsoft 365

Teams

Microsoft 365 pour les Collectivités : Retour d'Expérience de Châteauroux Métropole

Do you have a question or a project?