Les attaques ou cyberattaques sont la bête noire des organisations. Elles se présentent sous forme très variée (phishing, ransomware, force brute…) et sont parfois très difficiles à détecter. Elles évoluent très rapidement et se sophistiquent, ce qui rend l’endiguement complexe. Pis, certaines attaques ne font pas partie des menaces connues car leur fonctionnement est inhabituel ou non identifié. Tout cela explique la grande difficulté à laquelle sont confrontés ceux qui ont pour charge la sécurité d’une organisation. Pour preuve, le nombre médian de jours avant détection d’un attaquant est de 146.

Ainsi, pour protéger efficacement une infrastructure, il faut constamment la surveiller. Cependant, avec l’évolution des attaques, on ne peut pas se contenter d’agir seulement contre les plus connues. Il faut pouvoir repérer le moindre signe d’une anomalie, pour se défendre également contre les menaces plus « inventives ». C’est pourquoi il est primordial de se tourner vers des solutions capables d’identifier les failles, les attaques connues mais aussi les comportements douteux. Pour cela, vous pouvez faire appel à Microsoft Advanced Threat Analytics (ATA) ou Azure Advanced Threat Protection (ATP).

Les deux ont la même fonction, à savoir vous aider à protéger votre organisation contre les attaques. Vous pouvez choisir l’un ou l’autre selon vos besoins. Il faut cependant noter que Microsoft Advanced Threat Analytics est un service « on-premises » nécessitant l’installation d’un serveur supplémentaire.

Ce n’est pas le cas de Azure Advanced Threat Protection, car c’est une solution cloud. De plus, par nature, ATA est toujours à jour. Que votre choix se porte sur ATA ou ATP, il faudra augmenter les performances des contrôleurs de domaine afin d’obtenir le meilleur résultat possible.

Les deux solutions se présentent sous forme d’une plate-forme conviviale et simple d’interprétation. Elles ont été conçues pour détecter les attaques sur votre Active Directory, mais pas seulement. Grâce à l’intelligence artificielle, elles sont également capables d’identifier les attaques inconnues. Elles apprennent du comportement des utilisateurs, des périphériques et des ressources pour ensuite déceler toute anomalie. En outre, elles vous aident à mieux évaluer les risques existants sur votre infrastructure.

Par ailleurs, il faut savoir qu’elles s’intègrent avec les SIEM (Security Information and Event Management) existants.

La première étape de protection de votre infrastructure est la suppression de ses failles. Microsoft Advanced Threat Analytics et Azure Advanced Threat Protection vous aident à identifier toutes les vulnérabilités : protocoles faibles, échec d’une relation d’approbation entre un poste et un domaine…Les failles ainsi que les possibles résolutions sont répertoriées dans le tableau de bord des deux solutions. Vous pouvez ensuite agir pour éliminer les risques et obtenir un haut niveau de sécurité.

On le sait, le risque zéro n’existe pas. Il faut donc se concentrer sur la réaction à une attaque. Celle-ci doit être la plus rapide possible : plus vous agissez vite en cas d’attaque avérée, moins les dommages seront importants.

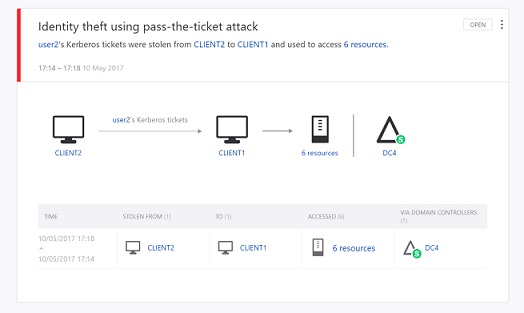

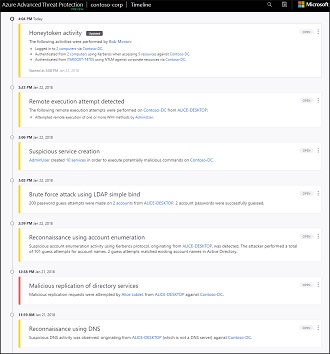

Microsoft ATA et Azure ATP sont des services conçus pour détecter les attaques connues (Golden Ticket, réplication malveillante, Pass-the-Hash…). Ils analysent constamment le trafic AD ainsi que les événements SIEM. Dans leurs tableaux de bord, chaque attaque est présentée de manière précise, avec toutes les informations liées à de la malveillance (date, heure, durée, niveau de gravité, entités impliquées…). Grâce à cela, vous puissiez réagir tout de suite.

Exemple d’une alerte de vol d’identité sur la plate-forme Microsoft Advanced Threat Analytics

Exemple d’une liste chronologique d’incidents dans la plate-forme Azure Advanced Threat Protection

Cependant, certaines malveillances n’empruntent pas un chemin connu. Elles peuvent être des menaces internes ou utiliser un nouveau fonctionnement. Pour les repérer, cela nécessite d’autres armes, comme l’analyse des activités douteuses.

Un comportement anormal peut être synonyme de cyberattaque. Cela peut être une connexion inhabituelle depuis l’étranger ou via un périphérique inconnu ou un utilisateur ajouté à un groupe sensible de manière inattendue. Cela peut aussi être une tentative de connexion avec un mot de passe déjà utilisé sur un autre poste. Ces comportements douteux sont très difficiles à détecter.

Microsoft ATA ainsi qu’Azure ATP analysent les actions des utilisateurs et des machines puis construisent un mappage des comportements. Plus précisément, les deux solutions effectuent un profilage en s’appuyant sur les données de votre organisation. Ces données proviennent de différentes sources d’information de votre réseau (journaux et événements). Ainsi, ATA et Azure ATP peuvent détecter tout écart au protocole de sécurité. Les services vous alertent en faisant remonter les comportements inhabituels et donc à risque. Vous pouvez ensuite agir et classer l’activité (vrai positif, vrai positif bénin ou faux positif).

En analysant ces informations dans le temps et en s’appuyant sur de l’intelligence artificielle (via le machine learning), les services Microsoft comprennent les habitudes de votre réseau. Cela leur permet également d’adapter le mappage initialement fait selon vos actions de classement.

Que vous choisissiez Microsoft Advanced Threat Analytics ou Azure Advanced Threat Protection, vous êtes en contrôle pour prévenir les usurpations d’identité ou d’autres tentatives de vol de données.

Collaboratif & usages

Poste de travail

Sécurité

Santé

Microsoft 365

Transformation numérique des GHT : l'importance de la convergence

Actualités Empower

Collaboratif & usages

Santé

Microsoft 365

Teams

SantExpo 2025 : L'Intelligence Artificielle au service des établissements hospitaliers

Collaboratif & usages

Collectivités

Microsoft 365

Teams

Microsoft 365 pour les Collectivités : Retour d'Expérience de Châteauroux Métropole

Collaboratif & usages

Toutes les organisations

Teams

Adieu Skype : La fin des "wizz" et des émojis dansants !

Do you have a question or a project?